Articoli Recenti

-

Honda Android Auto Wireless, come attivarlo gratuitamente

Possedete un veicolo e volete collegare il vostro smartphone per avere funzionalità aggiuntive nell’inforainment? Oggi vedremo come abilitare Honda Android Auto Wireless su una Jazz…

-

iOS 18 novità e nuove funzioni…ma non tutti gli iPhone potranno installarlo

iOS 18 Novità! Apple introduce widget interattivi, intelligenza artificiale avanzata, maggiore privacy, e personalizzazione della schermata Home. Migliora le prestazioni e integra Apple Vision Pro.…

-

Aggiornamenti di sicurezza Android/iOS: cosa sapere e come prepararli

Gli aggiornamenti di sicurezza su Android e iOS sono fondamentali per garantire la protezione dei nostri dati personali e della nostra privacy.

-

Come proteggere i propri dati personali su WhatsApp e Telegram

La privacy dei dati personali è una delle preoccupazioni principali degli utenti di piattaforme di messaggistica come WhatsApp e Telegram. Vediamo in questo articolo come…

-

Telegram è sicuro per la privacy? FALSO e dovresti fare molta attenzione ad usarlo

L’app Telegram è sicuro per la privacy? non troppo secondo le nuove tecnologie della Germania

-

Recupero dati da partizioni NTFS e FAT32 con PhotoRec

Disco formattato per sbaglio? Ho perso tutto Tranquilli c’e’ ancora una possibilità per il ecupero dati da partizione NTFS e FAT32 con Photorec (una delle…

-

Gemini Live Italiano finalmente disponibile

Gemini Live Italiano è finalmente disponibile! Se pur con un supporto ancora in fase di consolidazione, è possibile utilizzarlo per avere un’esperienza di un altro…

-

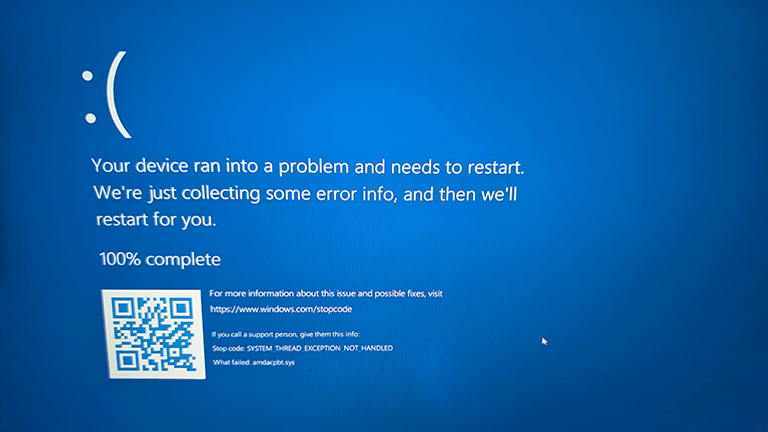

4+1 Modi per risolvere la schermata blu causata dall’errore amdacpbt.sys

Microsoft Windows: schermata blu relativa a amdacpbt.sys: un workaround per passare oltre e 4 modi per risolvere il problema definitivamente

-

Anonimato: Live OS o Virtual Machine

Anonimato tramite Live OS. Un sistema operativo può essere non solo avviato da un Hard Disk ma anche da chiavette, DVD, rete e schede SD.…

-

Rubare dati tramite PDF allegati nelle email

In questo articolo non andremo ad analizzare un allegato contenente del codice malevolo, come è nostra consuetudine procedere, ma andremo a realizzare l’allegato pdf con…

-

Recupero dati da partizioni NTFS e FAT32 con Foremost

In questa guida viene mostrato come recuperare dati cancellati da partizioni Windows (FAT16, FAT32, NTFS), utilizzando uno strumento di Data Carving chiamato Foremost

-

Come accedere al modem WiFi

In questa giuda vedremo passo-passo come recuperare l’indirizzo IP e credenziali e come accedere al modem wifi anche solo per modificare la password del wifi