Articoli Recenti

-

Cos’è l’Intelligenza Artificiale?

IA: cos’è l’intelligenza artificiale? come funziona? Scopriamolo insieme in questo articolo

-

Come creare immagine forense Android con ADB

In questo articolo andremo a vedere come creare immagine forense android con il metodo classico ADB (Android Debug Bridge)

-

LIDL TRUFFA: Partecipa al Sondaggio e Vinci!

Lidl truffa, vediamo il ritorno della truffa “sei stato selezionato per partecipare gratuitamente al nostro programma fedeltà! Per ricevere questo fantastico premio ti basterà solo…

-

Trucco per migliorare le chiamate telefoniche su iPhone

Con questo trucchetto andiamo a migliorare le chiamate telefoniche su iPhone. Una piccola modifica che comporta grandi miglioramenti!

-

Come abilitare la privacy quando iPhone è bloccato

Quando il vostro dispositivo è bloccato, è possibile vedere le notifiche, aprire il centro di controllo etc… Oggi vedremo come abilitare la privacy quando iPhone…

-

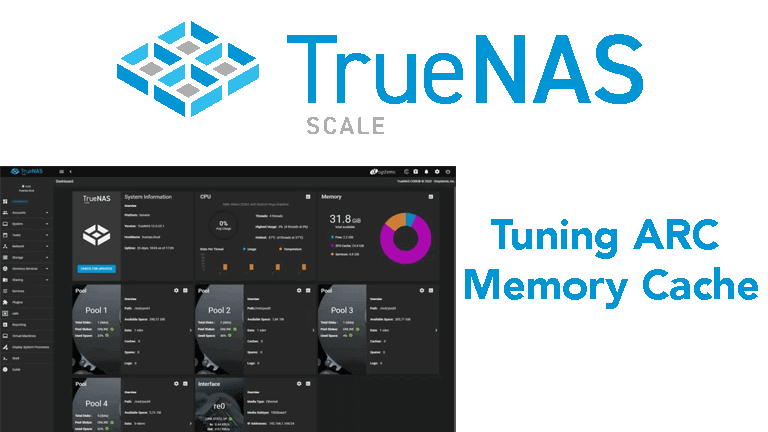

TrueNAS Scale ARC Memory Cache, tuning per gestire meglio le risorse

Miniguida per TrueNAS Scale ARC Memory Cache, tuning per gestire al meglio le risorse differentemente rispetto a TrueNAS Core

-

TrueNAS MinIO SSL S3 Storage: creazione e installazione certificato SSL

In questa terza guida vedremo nel dettaglio come configurare MinIO SSL (creazione e installazione) installato su TrueNAS come plugin

-

TrueNAS MinIO S3 Storage: associare un dataset dedicato

In questa guida vedremo TrueNAS MinIO S3 Storage e come poter creare ed associare un dataset esterno alla jail, in modo da aver maggior controllo…

-

TrueNAS S3 storage con MinIO: installazione e accesso

In questa guida vedremo come poter usare TrueNAS S3 storage MinIO. Grazie al plugin MinIO potremo avere uno storage compatibile a S3 di Amazon

-

Android Auto non vede Spotify? Risolviamolo in un minuto

Avete collegato il vostro smartphone all’infotainment del veicolo ma Android Auto non vede Spotify? Risolviamolo in un minuto

-

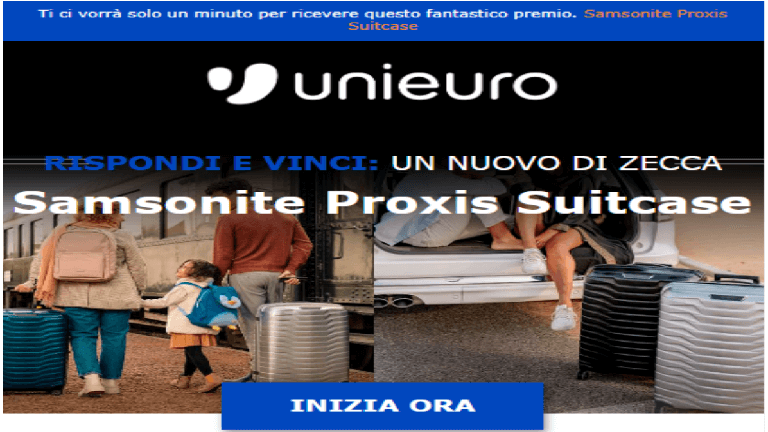

UNIEURO TRUFFA: Rispondi e vinci un Samsonite Proxis Suitcase

UNIEURO TRUFFA: Rispondi e vinci un Samsonite Proxis Suitcase. Vediamo il ritorno della truffa “sei stato selezionato per partecipare gratuitamente al nostro programma fedeltà! Per…

-

Come abilitare la vibrazione della tastiera su iOS 16

In questa mini-guida vedremo come sia possibile abilitare la vibrazione della tastiera su iOS 16 grazie all’ultimo aggiornamento